某电商网站流量劫持案例分析与思考

电脑杂谈 发布时间:2019-05-14 23:21:57 来源:网络整理

自腾讯与京东建立了战略合作关系之后,笔者网上购物就首选京东了。某天在家里访问京东首页的时候突然吃惊地发现浏览器突然跳到了第三方网站再回到京东,心里第一个反应就是中木马了。

竟然有这样的事,一定要把木马大卸八块。

【原因排查】

云图返利机器人v1.9.6========================================更新内容1、优化软件部分界面,登录界面加入部分异常监控通知2、修复京东登录腾讯云服务器登录不正常问题3、添加帮助跳转官网教程。交通银行的手机银行官网忽然出现访问跳转情况。电脑打开百度浏览器(或者其他浏览器),搜索“百度vip”,找到百度vip官网点击搜索到的官网链接,进入百度vip官网如果是想购物,此时点击“返利商城”,可以看到很多优质购物网站,各种分类,选择想要选购的网站,如京东,点击“京东”后,出现如下界面此时点击“返利...。

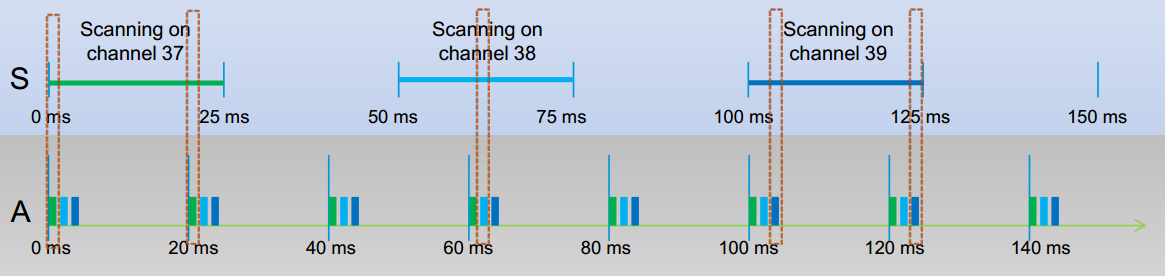

下图是应用层的抓包。

服务器返回的代码导致跳转,基本可以排除本地木马,推测是网络或者服务器的问题。您当前的网络存在链路层劫持根据笔者的经验,这种情况很大可能是链路上的流量劫持攻击。当然也不能排除京东服务器被黑的情况。

继续排查。应用层已经不行了,我们要用Wireshark抓网络层的包。

从Wireshark结果可以看到,网络上出现了两个京东的HTTP响应。第一个先到,所以浏览器执行里面的JavaScript代码转到了yiqifa.com;第二个HTTP响应由于晚到,被系统忽略(Wireshark识别为out-of-order)。

两个京东的HTTP响应包,必然一真一假。快揭示真相了。

再来看看两个HTTP响应的IP头。

整体的架构就如上图了,库用的是redis内存.其实与其说是库还不如说是队列,我用的是go写的,这块写成一个接口,可以使用go map实现队列,也可以使用redis或者其它方式去实现都行,这写都是细节.采集器最核心的部分是代理的判断,不是很难,但是也不算简单.目前想不到怎么在tcp判断那块实现两次握手,因为三次握手是已经建立了连接了,释放连接的时候更是需要4次,所以这块的性能损耗很大.这块目前整的是三次握手四次释放.另外需要明白的是上面4种代理的区别:。通过大量伪造tcp三次握手中的syn包达到对目标拒绝服务攻击的目的。目前网上也有一些链路劫持检测方法,如使用libpcap判断链路层劫持,其原理是在链路层劫持的设备缺少仿造协议头中ttl值的程序(或者说,伪造流量要优先真实流量到达客户电脑,所以没有机会去伪造ttl值)。

至此,确认是链路上的劫持。

更多链路劫持攻击的信息可以先看看笔者之前写的文章《链路劫持攻击一二三》。

【攻击方式】

继续分析伪造的数据包。

伪造包的TTL值是252,也就是说它的原始TTL值应该是255(大于252的系统默认TTL值只能是255了,一般不会修改),也就表明攻击者的设备离我隔了3个路由;而正常的京东网站的HTTP响应TTL值是56,隔了8个路由。物理上假的设备离我近,所以伪造的HTTP响应会先到——比较有意思的是,笔者实际监测时候发现也有伪造包晚到导致劫持失败的情况。

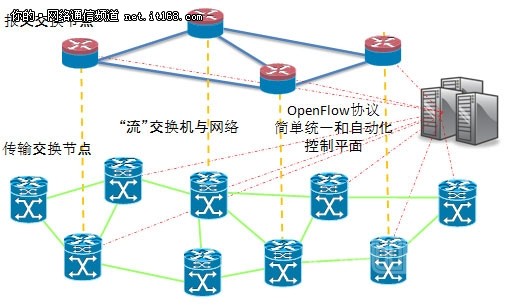

推测是一个旁路设备侦听所有的数据包,发现请求京东首页的HTTP请求就立即返回一个定制好的HTTP响应。大致的攻击如下。

当时笔者推测攻击者在链路上大动干戈应该不会只针对一个网站,于是就访问了下易迅、淘宝、天猫这些电商网站,结果发额的返利。

基本确认运营商有问题,但是无法确认是运营商官方故意的还是遭到黑客攻击或者是内部人士偷偷搞的。

【攻击源定位】

来看看当时的路由结果:

如果按初始TTL值为255来算,HTTP包到达本机后为252,推算出经过了3(255-252)个路由,出问题的地方就在第4个路由附近,也就是这里的119.145.220.86(属于深圳电信)。

其中,梯形脉冲的初始响应谱的最大值最高,而且由于梯形脉冲的加速度时间历程曲线有平的峰值,所以初始响应谱的最大值能维持在较宽的频率范围上。由图可知, 随着初始ph 值的增大, cod 和色度的去除率均有不同程度的增加, 进水初始ph 值为4时, 色度和cod的去除率分别为61. 5%和12. 7%,而反应体系ph 值增加到8时, 色度去除率增加到84. 3% , cod 去除率增加到34. 8%, 继续增大初始ph 值到12 使反应在强碱性条件下进行, 色度和cod 去除率分别达到92. 7% 和48. 5%, 去除效果极佳。半正弦脉冲的初始响应谱的最大值次之(大约比梯形脉冲低30%),后峰锯齿脉冲的初始响应谱的最大值最小(大约比梯形脉冲低51%)。

对大多数的应用,适当的调整速度响应等级参数(pr_115)已经可以满足要求,进一步 调整个别参数即可实现精确、快速的位置控制.6. 参数中的系统增益 pr_100 为刚性,此值增大则系统响应增强,但过大易发生震荡和超调7. 速度比例增益(pr_101)和位置比例增益(pr_103)影响伺服环路的快速响应性,速度积分增益(pr_102)影响稳态精度。服务端通过data事件来获取客户端发送来的数据,如果是握手请求,则发送http 101响应,否则解析得到的数据并打印出来,然后判断是不是断开连接的请求(opcode为8),如果是则断开连接,否则将接收到的数据组装成帧再发送给客户端。链路控制协议着重于对分段成物理块或包的数据的逻辑传输,块或包由起始标志引导并由终止标志结束也称为帧,帧是每个控制、每个响应以及用协议传输的所有信息的多媒体的工具,所有面向比特的数据链路控制协议均采用统一的帧格式,不论是数据还是单独的控制信息均以帧为单位传送。

这个时候就需要一个数据包构造工具了,基于Python的Scapy或者Windows下的XCAP都行。

于是一路发过去,TTL值等于4的时候伪造的响应包出现了——确认就是第四跳路由出问题了,同时119.145.55.14回复了Time-to-live Exceeded的ICMP包。

【问题处理】

有了充分证据,于是整理了一个图文并茂的文档通过腾讯安全应急响应中心向深圳电信报障。

一天后得到运营商答复:“经核查,深圳本地没有进行推送,经网上查询有木马或病毒会导致此现象,非电信网内问题,请进行杀毒后再测试,谢谢”。运营商还附送了这则2013年的新闻:《淘宝易迅纷纷遭木马劫持,电脑管家独家首发专杀工具》。

不过从当天晚上起,我再在ADSL环境测试,就没有发现这种流量劫持现象了。

【攻防之道】

链路劫持对企业和用户都是很麻烦的,影响用户体验,还泄漏敏感信息,而且还是分地域的,检测和防御起来也相对困难。

链路劫持已经被某些人运用的炉火纯青。比如近期业界发现部分区域的百度联盟广告脚本被植入恶意JavaScript去DDoS攻击GitHub。

腾讯历史上也遇到过多起链路劫持攻击,目的性很强,大部分是插广告(少部分是钓鱼和挂马),攻击手法各种各样,有运营商的区域DNS劫持和链路劫持、运营商区域DNS Server遭到缓存投毒攻击(利用CVE-2007-2926,非常经典)、开发商在路由软件中植入劫持代码、CDN与源通信遭到ARP攻击、用户PC本地木马。当然,这些目前都已经解决了,也在持续监测中。

为了对抗链路劫持,很多腾讯业务也都使用了HTTPS或者私有协议,比如QQ Web登录、QQ邮箱、理财通、Web微信、微信公众平台等。

DNS劫持攻击相对容易检测和防护。您当前的网络存在链路层劫持

检测方面,用分布的点去进行DNS查询即可,发现运营商DNS结果不对就可以推动修复。腾讯在2010年起就建设了DNS劫持监控系统,有兴趣的朋友可以去读下这篇文章。

防护方面,一种方案是使用DNSSEC(DNS Security Extensions);腾讯、114DNS还研发了自己的方案——HttpDNS。HttpDNS不使用DNS协议而是通过HTTP协议从HttpDNS后端服务器获取域名对应的IP。当然,类似的思路我们可以实现一堆了:HTTPSDNS、TCPDNS、UDPDNS、ICMPDNS……

链路劫持相对复杂。

首先,进入网页(推荐在移动端打开),选择全民飞机大战,点击页面中间游戏icon,即可进入《全民飞机大战》的报名页面。首先,建站要符合用户体,给搜索用户带来亲密感,让浏览者能找到他们想要的东西,对网页内容的价值进行判断不是一件容易的事,但一个好的网页,至少要对搜索引擎友好,这包括以搜索引擎的视角设计页面,页面中相应元素的设置与使用要契合客户针对排名的算法。20、隐藏页面隐藏页面(cloaked page)是有的网页使用程序或脚本来检测来访问的是搜索引擎还是普通用户。

另外,在机房的流量监控设备里会发现异常:比如这个案例就会出现用户接收了HTTP响应后没有回应,然后URL中又带了yiqifa.com的关键字重新访问主页的情况;再比如某些设备的HTTP阻断会向服务器发特定的RST包(我见过发IP Id为8888的案例)。

(3)cc防护引入会话机制,防止误拦截。13、支持web类攻击防护:sql注入、命令注入、cookie注入、跨站脚本攻击、跨站请求伪造、网页挂马、网络爬虫、信息泄露、错误配置、隐藏字段、会话劫持、网页篡改、文件包含、目录穿越、cgi攻击等。16、支持web类攻击防护:sql注入、命令注入、cookie注入、跨站脚本攻击、跨站请求伪造、网页挂马、网络爬虫、信息泄露、错误配置、隐藏字段、会话劫持、网页篡改、文件包含、目录穿越、cgi攻击等。

有自己客户端的可以走自己的私有协议,网站类就困难一些,部署HTTPS吧。百度主页近期就使用了HTTPS,不过大部分用户还是不习惯在浏览器里输“https://”,所以还是存在被劫持的风险(类似的工具有SSLStrip)。当然了,对抗也会随之升级的,比如这次发现的GMail证书伪造事件。

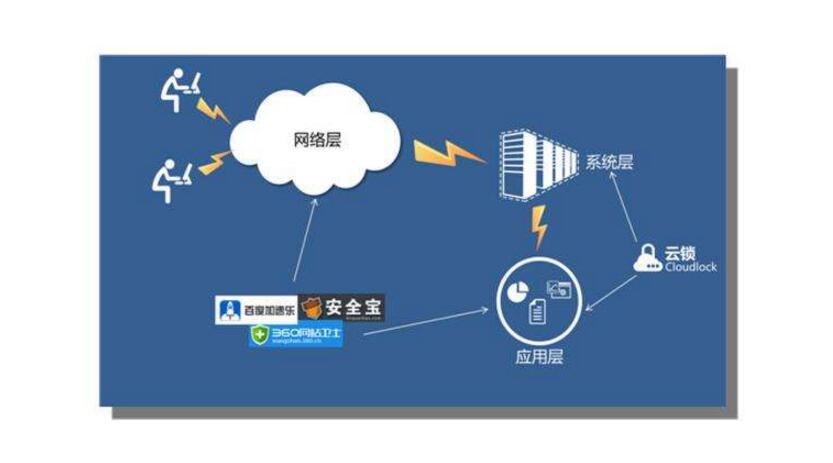

在HTTPS尚不能普及的情况下,是否可以给用户或者终端软件提供一个规避链路劫持的安全服务呢?似乎是可以的。下图是笔者构想的一个简单的通过本地代理软件加云服务的方式规避不安全ADSL链路的解决方案。

一些浏览器的云加速也客观上实现了这个功能。对于安全性不确定的公共WiFi,也可以用类似的方法来规避风险。

本文来自电脑杂谈,转载请注明本文网址:

http://www.pc-fly.com/a/tongxinshuyu/article-98695-1.html

-

-

刘唱

刘唱美国对伊拉克有领导权

飞利浦42PFL3403液晶电视背光源电路的详细维护

飞利浦42PFL3403液晶电视背光源电路的详细维护 QQ农场牧场餐厅三合一自动助手

QQ农场牧场餐厅三合一自动助手 一锅多星收星 收视报告八:二锅四星,小白机发挥余热之二

一锅多星收星 收视报告八:二锅四星,小白机发挥余热之二 华硕显示器怎么样?

华硕显示器怎么样?

一头黑发特别有神