局域网安全与防御

电脑杂谈 发布时间:2020-03-20 11:17:17 来源:网络整理

关于安全性,您通常认为***来自Internet,而内部LAN安全性问题被忽略. 公司LAN中也存在许多安全风险. 该博客介绍了局域网中的几种内部安全性和防御性.

通用LAN ***

1. MAC地址扩散***

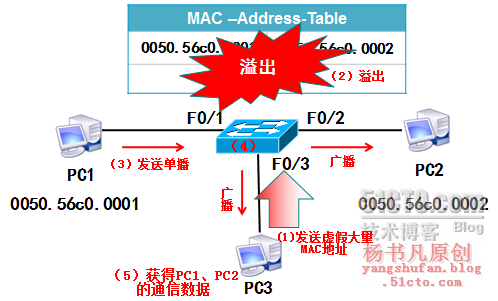

我们知道,当交换机转发数据帧时,它将查询与MAC地址表中的接口相对应的源MAC地址条目. 如果数据帧没有源MAC地址,则交换机将学习源MAC地址并与接口相对应. 在MAC地址表中,根据目标MAC地址进行查找. 如果找不到目标MAC地址,则将数据帧作为广播转发. 而MAC地址泛滥***就是要利用交换机的这一功能

***原理: 每个交换机的MAC地址表空间是有限的. 如果主机发送大量伪造的源MAC地址数据帧,则交换机MAC地址表将溢出. 此时,交换机正在接收正常的数据帧,MAC地址表将找不到对应的条目,数据帧将被转发,***将获得正常的通信数据,如下所示:

使用MAC地址扩散***时,一个明显的现象是交换机CPU利用率高并且很容易找到. 使用“ show进程cpu”命令查看设备的CPU利用率

2. ARP ***和欺骗

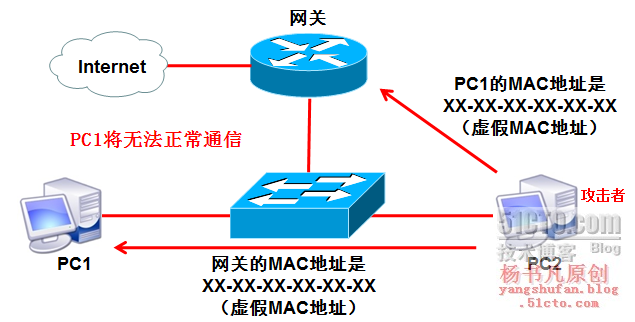

(1)ARP原理***

●***主机创建伪造的ARP响应,并将其发送给***主机以外的所有主机. ARP响应包括主机的IP地址和伪造的MAC地址.

●***主机创建伪造的ARP响应,并将其发送到***主机. ARP响应包括除***主机以外的所有主机的IP地址和伪MAC地址.

只要执行上述***之一,就可以实现***主机无法与其他主机正常通信

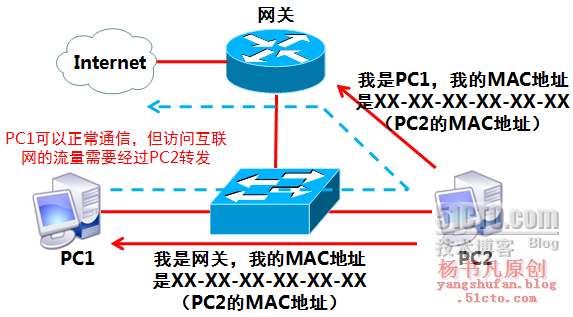

(2)ARP欺骗的原理

ARP欺骗并不是为了防止网络正常通信,而是通过模拟网关或其他主机来控制流量或窃取机密信息.

3. DHCP服务器欺骗和地址耗尽

(1)DHCP服务器欺骗: 客户端将其自身配置为DHCP服务器,以分发虚假IP地址或直接响应DHCP请求

(2)DHCP地址耗尽: 客户端假装成为新客户端,从而不断发出DHCP请求,请求服务器为其分配IP地址,从而耗尽服务器地址,普通主机无法获取IP地址.

4. IP地址欺骗

客户端使用自己配置的IP地址模拟其他客户端或网络管理员,以对其他主机,设备,服务器等执行非法操作. 0

防御解决方案***

场景1: 交换机的端口安全配置

Cisco交换机提供了一项安全功能,该功能可基于MAC地址控制端口访问. 它限制了MAC地址上的流量,设置了端口允许的主机数量,并手动设置了端口上的MAC地址. 仅绑定的MAC地址可以转发

端口安全性是一种用于网络访问的身份验证. 只有符合设置规则的客户端才能访问LAN. 为了防止未经授权的客户端访问网络,可以实现以下功能:

●允许基于MAC地址限制的客户端流量

●避免MAC地址扩散***

●避免MAC欺骗***

(1)启用交换机接口安全功能

接口模式下的配置命令如下:

switch(config-if)# switchport port-security

注意: 启用了安全保护功能的接口不能处于动态协商模式,必须处于接入或中继模式

(2)配置允许访问的网络MAC地址

限制允许访问网络的最大MAC地址数和静态绑定的MAC地址数. 命令如下:

switch(config-if)# switchport port-security maximum {max-addr} //max-addr默认为1,范围是1-8192

switch(config-if)# switchport port-security mac-address {mac-addr} //mac-addr为静态绑定的MAC地址,格式为X.X.X

(3)配置老化时间

默认情况下,交换机不会删除接口获得的MAC地址. 如果接口的客户端频繁更改,并且始终保留旧的MAC地址,则新连接的客户端可能无法通信. 您可以配置老化时间,以允许交换机在一段时间内删除无流量的MAC地址. 配置命令如下:

switch(config-if)# switchport port-security aging time {time} //time范围是1-1440min,默认为0,不删除

switch(config-if)# switchport port-security aging type {absolute | inactivity}

绝对是指在老化之后,删除所有MAC地址并重新学习

不活动表示一段时间(老化时间)内没有流量,并且其MAC地址已从地址表中删除.

注意: 静态绑定的MAC地址不受老化时间的影响.

某些工作环境要求静态绑定的MAC地址也受老化时间的影响. 配置命令如下:

switch(config-if)# switchport port-security aging static

(4)在违反MAC地址后配置策略

在以下情况下发生违反MAC地址的情况

:

●MAC地址表的最大安全数目之外的新MAC地址访问端口

●在另一个端口上配置安全的MAC地址,以尝试访问该端口

发生MAC地址冲突时,有三种处理方法. 配置命令如下:

switch(config-if)# switchport port-security violation {protect | restrict | shutdown}

protect丢弃违反MAC地址的数据包,但端口已打开. 交换机不记录有问题的数据包

restrict丢弃有问题的MAC地址的数据包,但是端口处于up状态. 交换机记录违规数据包

关闭端口变为err-disabled,等效于关闭端口.

出现err禁用状态时局域网交换机安全,默认情况下不会自动恢复. 有两种恢复端口的方法:

手动恢复: 先关闭端口(关闭),再打开端口(不关闭)

自动恢复: 设置计时器. 当端口进入err禁用状态时,它将开始计时. 计时器到期后,它将自动恢复. 定时器配置命令如下:

switch(config)# errdisable recovery cause psecure-violation //配置出现err-disabled状态的原因

switch(config)# errdisable recovery interval {time} //time为30-86400,单位为s

(5)配置粘性(粘附)功能以提高端口安全性

如果为每个端口配置了静态绑定,则工作量非常大. 使用端口安全粘性功能,交换机学习到的MAC地址将动态转换为粘性MAC地址,并添加到运行的配置中. 端口安全许可会自动形成静态MAC地址条目. 保存配置,如果重启交换机将不会重新学习. 配置命令如下:

switch(config)# switchport port-security mac-address sticky

(6)查看并清除端口状态

switch# show port-security int f0/1 //查看启用端口安全的状态

switch# show interfaces status err-disabled //查看处于err-disabled状态的端口摘要信息

switch# show port-security //查看端口安全的摘要信息

switch# clear port-security dynamic {address mac-addr | int f0/1} //清除接口的MAC地址或全部端口缓存

情况: 在交换机上配置端口安全性,命令如下:

switch(config)# int f0/1 switch(config-if)# switchport mode access switch(config-if)# switchport access vlan 2 switch(config-if)# switchport port-security //启用端口安全 switch(config-if)# switchport port-security mac-address 0025.1234.1258 //静态绑定MAC地址 switch(config-if)# switchport port-security aging time 1 //配置老化时间1min switch(config-if)# switchport port-security aging type inactivity //配置删除端口MAC的策略 switch(config-if)# switchport port-security violation restrict //配置出现违规时的策略

在端口f0 / 1上启用端口安全性,将最大MAC地址设置为1,并静态绑定MAC地址

查看启用端口安全性的状态

switch# show port-security int f0/1 Port Security : Enabled //端口安全启用 Port Status : Secure-up //端口状态为up Violation Mode : Restrict //出现违规MAC地址采取的策略 Aging Time : 1 mins //老化时间 Aging Type : Inactivity //端口MAC地址删除策略 SecureStaticAddress Aging : Disabled //是否允许端口删除静态绑定MAC地址 Maximum MAC Addresses : 1 //最大MAC地址数量 Total MAC Addresses : 1 //端×××跃MAC地址数(包括静态绑定MAC地址) Configured MAC Addresses : 1 //静态绑定的MAC地址数 Sticky MAC Addresses : 0 //粘连的MAC地址数 Last Source Address:Vlan : 0025.1234.1258:2 //最新的源MAC地址及其所在的VLAN Security Violation Count : 0 //安全违规次数

方案2: DHCP

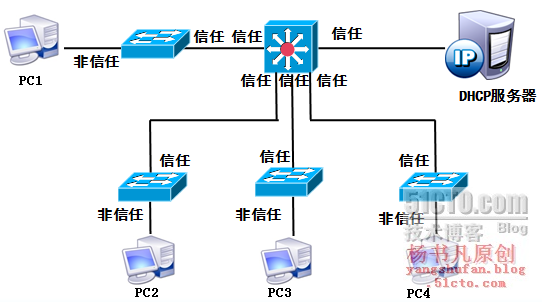

DHCP侦听是一种保护DHCP服务器的安全性机制. 它可以过滤来自主机或网络上其他设备的不受信任的DHCP数据包,以确保客户端可以从正确的DHCP服务器获取IP. 避免DHCP服务器欺骗和DHCP地址耗尽的地址

DHCP监视将交换机端口分为:

不受信任的端口: 用于连接终端设备的端口. 此端口上的客户端只能发送DHCP请求消息,而丢弃来自该端口的所有其他DHCP消息.

受信任的端口: 连接到有效的DHCP服务器或池端口

DHCP侦听还会限制客户端发送DHCP请求的速率,从而减慢DHCP资源的耗尽***. 思科交换机支持在每个VLAN上启用DHCP侦听

DHCP的配置

(1)启用DHCP侦听的命令如下:

switch(config)# ip dhcp snooping

用于设置DHCP的VLAN的命令如下:

switch(config)# ip dhcp snooping vlan number //number为VLAN号,可以一次设多个VLAN,如2、3-5

(2)配置端口信任或不信任

本文来自电脑杂谈,转载请注明本文网址:

http://www.pc-fly.com/a/ruanjian/article-145953-1.html

寻求可以添加伴奏的计算机录音软件

寻求可以添加伴奏的计算机录音软件 Recuva绿色中文版免费下载“数据恢复”

Recuva绿色中文版免费下载“数据恢复” 电脑耳机插孔在哪 索尼真无线运动耳机WF-SP900评测 喜欢运动的用户算得上值得考虑的选择

电脑耳机插孔在哪 索尼真无线运动耳机WF-SP900评测 喜欢运动的用户算得上值得考虑的选择 “航班管理器(Android版手机下载)”航班管理器(Android版手机下载)(航班管理器)新版本下载

“航班管理器(Android版手机下载)”航班管理器(Android版手机下载)(航班管理器)新版本下载

把一切问题都理解为经济问题