网络攻击的常用手段和防御措施,来自著名教师的高质量数据

电脑杂谈 发布时间:2020-06-06 03:22:54 来源:网络整理

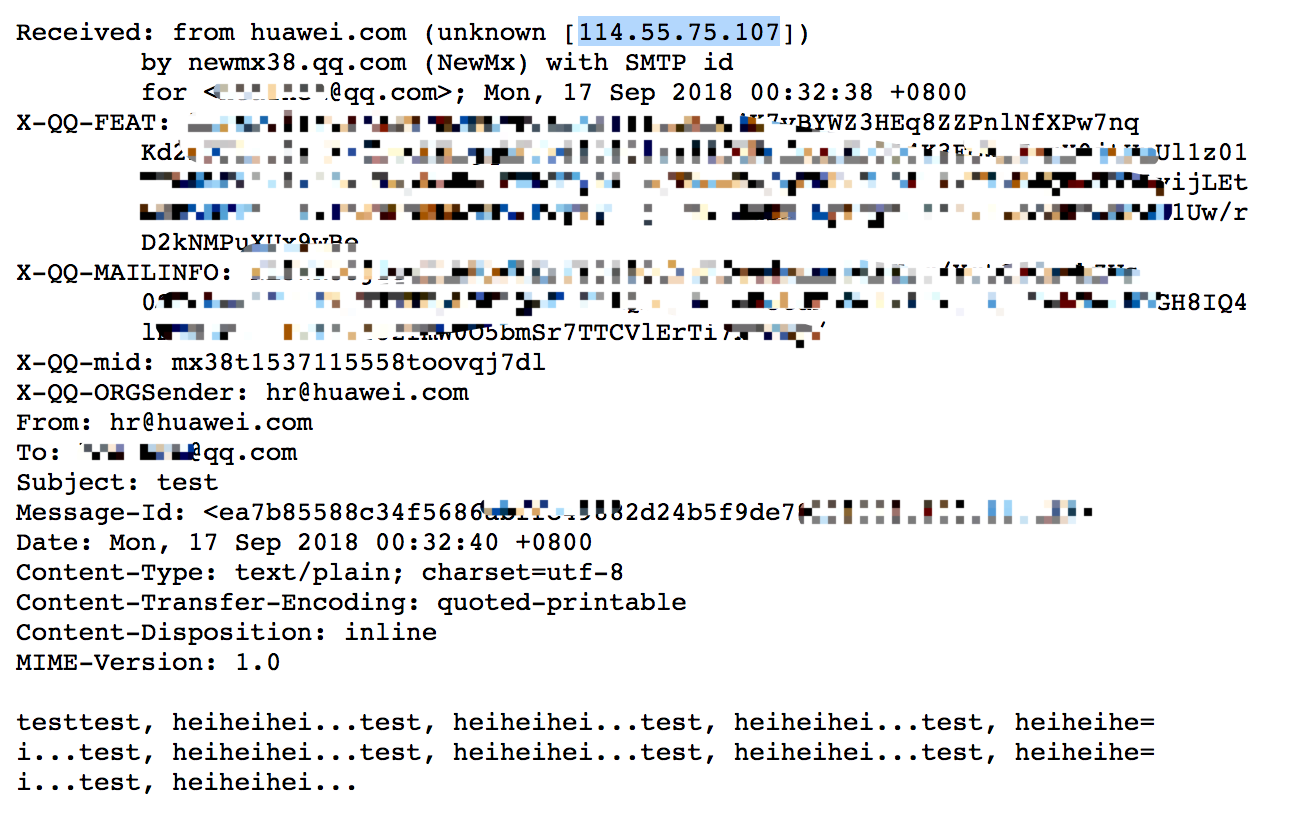

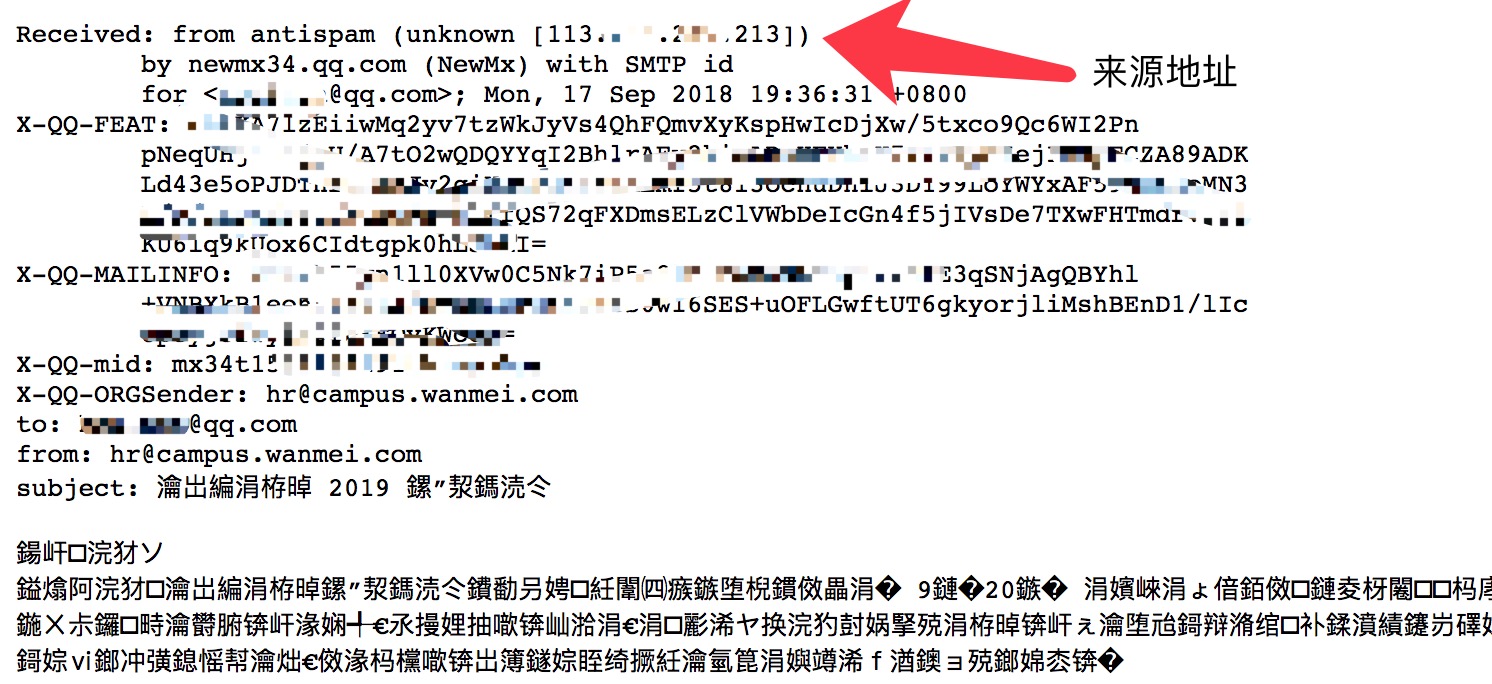

网络攻击的常用手段和防御措施?在Internet上发现和利用安全漏洞的速度远远超过了计算机网络的发展. •安全法则: “网络攻击者一定会发现并利用所有漏洞. 目标越有吸引力,漏洞被发现和利用的速度就越快. ”网络攻击和入侵的定义: •网络攻击: 所有尝试破坏网络系统安全的行为称为网络攻击. •入侵: 攻击即攻击. 在特定过程中,很难区分攻击和入侵. 木马入侵后门,隐藏通道的计算机病毒网络信息丢失,篡改,破坏服务拒绝攻击逻辑蠕虫内部和外部泄漏的各种攻击和破坏造成的: 端口扫描攻击: 破坏系统的机密性?木马攻击: 破坏系统的完整性;?拒绝服务攻击,电子邮件攻击: 破坏系统?可用性;网络欺骗攻击(包括IP欺骗,Web欺骗,DNS欺骗和cookie欺骗等): 系统的机密性,身份认证,数据认证和防拒绝以及破坏数据完整性;缓冲区溢出攻击: 可能导致程序失败,系统崩溃和重新启动等后果. 更严重的是,它被用来执行未经授权的指令,甚至获得各种非法操作的系统特权. 6.1拒绝服务攻击DOS —拒绝服务攻击DDOS —分布式拒绝服务攻击6.1.1拒绝服务攻击定义: 网络或服务器因大量流量而瘫痪.

类似于数百个人同时拨打电话,使通话繁忙且无法接通. 这些攻击还将发送一些“特殊”数据包,使远程软件或服务瘫痪. 这种攻击通常会发送许多无用的数据包,例如SYN或PING. 大多数防火墙和入侵检测系统都可以识别并报告这些攻击. •攻击目的: 为了防止计算机或网络提供常规服务. 他们既不能及时接受外部请求,也不能及时响应外部请求. ?攻击的后果: 首先,它消耗了计算机或网络中稀缺的不可再生资源. 其次,破坏或更改计算机网络中的各种配置. 第三,破坏或破坏计算机网络的各种硬件设备. 常见的DOS攻击可分为4种主要类型(1)带宽耗尽?本质上,它会消耗所有可用带宽以到达某个网络. 这可以是对本地网络的攻击,也可以是远程攻击. 远程消耗资源更为常见. ?带宽消耗可以分为两种情况: 第一种情况是攻击者的可用带宽比目标网络更多. 第二种情况是,攻击者使用多个出口来阻止目标网络的连接,从而放大DOS入侵效果. 此类攻击使用大量伪造的源地址,因此更难找到真正的攻击主机. (2)资源枯竭?攻击的目的是消耗系统资源,例如CPU利用率,内存容量,文件系统限制或系统进程服务器总资源.

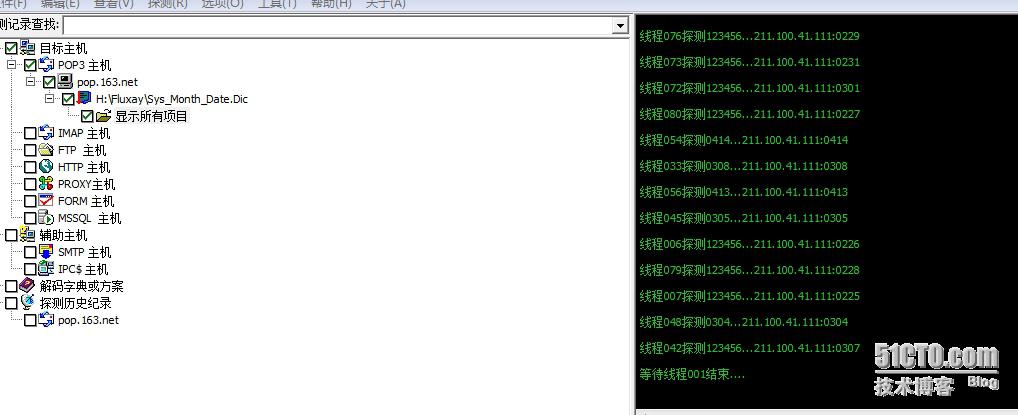

?攻击者经常滥用访问权限并消耗大量额外的系统资源,从而使其他合法用户被剥夺其原始资源份额. 此类攻击通常会导致严重的后果,例如系统崩溃,文件系统完整或进程被挂起. (3)编程缺陷?指应用程序,操作系统或嵌入式逻辑芯片无法处理异常情况. 这些异常情况通常在用户将不需要的数据发送到易受攻击的组件时发生. •对于依赖用户输入的特定应用程序,攻击者可能会发送数千个数据字符串,这大大超出了程序的缓冲区长度邮件攻击主要是( ),从而导致程序溢出和失败. 更糟糕的是,攻击者可能会执行一些特权命令. •嵌入式逻辑芯片中的编程缺陷示例也很常见. (4)基于路由的攻击和DNS攻击•基于路由的DOS攻击涉及攻击者操纵路由条目以拒绝向合法系统或网络提供服务. •DNS攻击导致受害者的域名服务器缓存错误的地址信息,并将网络数据包路由到不应使用的网站或网络黑洞. ?实际上,由于与DNS相关的DOS攻击,一些大型网站无法长时间访问. 6.1.2分布式拒绝服务攻击?分布式拒绝服务攻击使用与普通拒绝服务攻击相同的方法,但是存在多种攻击源. 通常,攻击者使用下载的工具来入侵不受保护的主机. 攻击者在获得对主机的适当访问权限后邮件攻击主要是( ),会在主机中安装软件服务或进程(以下称为代理).

这些代理一直保持睡眠状态,直到他们收到其主人的指示. 主服务器命令代理对指定目标发起拒绝服务攻击. 分布式拒绝服务攻击意味着主服务器可以同时对一个目标发起数千次攻击. 单一拒绝服务攻击的威力可能不会对带宽更大的站点产生影响,而分布在世界各地的数千次攻击将产生致命影响. ?分布式拒绝服务攻击网络客户端客户端主侧主侧主侧主侧代理代理代理代理代理代理代理代理代理攻击目标分布式拒绝服务攻击步骤1黑客不安全的计算机1攻击者使用扫描工具来检测和扫描大量主机,以找到潜在的入侵目标. Internet扫描程序分布式拒绝服务攻击步骤2黑客控制的计算机(代理程序侧)2黑客设法通过安全漏洞入侵主机并获得控制权. 这些主机将用于放置后门,嗅探器或守护程序,甚至客户端程序. Internet分布式拒绝服务攻击步骤3黑客主服务器受控计算机(代理端)在获得入侵计算机的列表之后,黑客会选择满足建立网络要求的主机,放置已编译的守护程序,并控制受控计算机. 发送命令.

3 Internet分布式拒绝服务攻击步骤4黑客控制的计算机(代理程序端)主服务器黑客将控制命令发送到主机,准备对目标系统发起攻击4使用客户端程序,Internet Targeted System Hacker分布式拒绝服务攻击步骤5受控计算机(代理)主服务器5主机向受控计算机发送攻击信号,以对目标系统发起攻击. 互联网目标系统黑客分布式拒绝服务攻击步骤6受控计算机(代理端)主服务器6目标系统被黑客攻击

本文来自电脑杂谈,转载请注明本文网址:

http://www.pc-fly.com/a/jisuanjixue/article-235512-1.html

-

-

吴宸翰

吴宸翰#吴亦凡#哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥哥

-

归登

归登国人素质差

苹果最新系统怎么越狱 iOS 9系统iBoot源代码泄露 有可能被黑客利用发现漏洞

苹果最新系统怎么越狱 iOS 9系统iBoot源代码泄露 有可能被黑客利用发现漏洞 C语言编程实验报告实验一简单编程

C语言编程实验报告实验一简单编程 数控机床dnc通讯软件-dnclink说明

数控机床dnc通讯软件-dnclink说明 勒索软件病毒变种演示中毒过程: 所有文件都不能在不到十秒钟的时间内打开

勒索软件病毒变种演示中毒过程: 所有文件都不能在不到十秒钟的时间内打开

加油加油加油加油加油加油