密码学和网络安全性的期末摘要(1)

电脑杂谈 发布时间:2020-04-16 19:04:21 来源:网络整理

1. 基本安全目标是什么?它们的含义是什么? (P7)

1)机密性: 对信息访问和披露的授权限制,包括对个人隐私和机密信息的保护. 缺乏机密性的定义是未经授权的信息披露;

2)完整性: 为了防止对信息的不当修改或破坏,包括确保信息的不可否认性和真实性. 完整性缺失的定义是未经授权的信息修改和破坏;

3)可用性: 确保及时可靠地访问和使用信息. 可用性不足是信息和信息系统的访问和使用中断.

尽管CIA三元组足以定义安全目标,但安全领域中的许认为还需要其他概念才能更加全面. 以下是两个提到的概念:

真实性: 实体是真实的,可验证的和可信赖的;对于传输信息,信息的来源和信息是正确的. 换句话说,可以验证用户是否是他声明的人,以及系统的每个输入是否来自受信任的来源.

可跟踪性: 此安全目标要求可以将实体的行为唯一地追溯到该实体. 此属性支持不可抵赖性,预防,故障隔离,入侵检测和预防,事后恢复以及法律诉讼.

2. OSI安全框架定义了哪三个方面? (P9)两种类型的安全攻击及其特征是什么?有哪些例子? (P10)

(1)OSI安全框架可以简要定义如下:

①安全攻击: 任何危害信息系统安全的行为;

②安全机制: 用于检测,停止攻击或从攻击状态恢复到正常状态的过程(或实现该过程的设备)

③安全服务: 一种处理或通信服务,可增强数据处理系统和信息传输的安全性. 其目的是使用一种或多种安全机制进行反攻

(2)安全攻击分为被动攻击和主动攻击

被动攻击的特征: 和监视传输. 攻击者的目标是获取传输的信息,这种信息很难检测但可以阻止.

示例: 信息内容泄漏和流量分析.

主动攻击: 包括修改或伪造数据流,很难绝对防止,但易于监视

示例: 伪装,重播,消息修改,拒绝服务

3. 现代密码算法的两种主要类型是什么?根据处理明文的不同方式,可以分为哪种两种对称密码算法?常见的对称密码算法是什么?基本参数(明文分组长度,密钥长度)?公钥加密的算法是什么?主要应用是什么? (请参阅第197章)

(1)现代密码算法: 对称密码算法,公钥密码算法

(2)分组密码和流密码

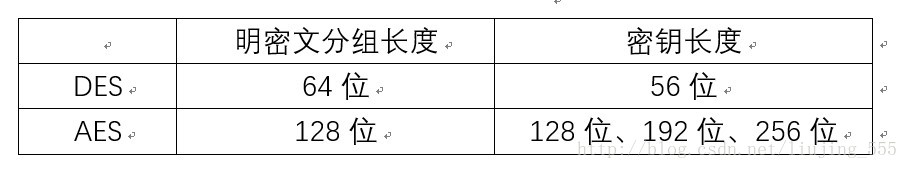

(3)DES和AES

(4)

(5)

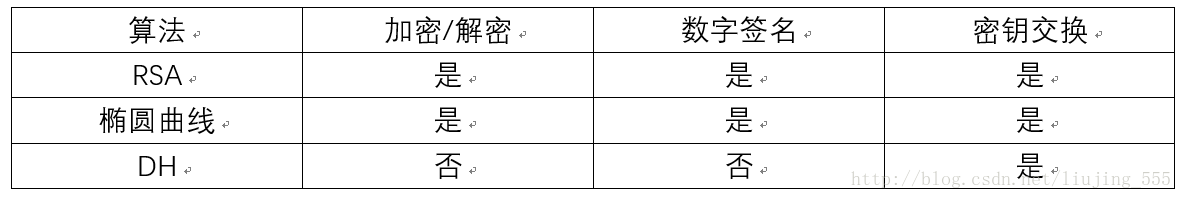

(6)①加密/解密: 发件人使用收件人的公钥对邮件进行加密

②数字签名: 发件人使用其私钥“签名”消息. 可以通过加密整个消息或加密消息的一个小数据块来生成签名,其中小数据块是整个消息的函数

③密钥交换: 通信双方都交换会话密钥. 有几种不同的方法可用于密钥交换. 这些方法使用通信中一方或双方的私钥

4. 分组密码的工作方法是什么? (P135-143)

(1)密码本模式

(2)密文组链接模式

(3)密文反馈模式

(4)输出反馈模式

(5)计数器模式

(6)面向数据包的存储设备的XTS-AES模式

5. 公钥算法安全性的数学基础是什么? (P61)

素数,费马定理,欧拉定理,素数检验,中国残差定理,离散对数

6. 什么是消息认证?如何实现消息认证(或消息认证功能)? (P272)

(1)消息身份验证是为了验证接收到的消息确实来自真实发件人,并且没有被修改. 还急于验证消息的顺序和及时性.

(2)①哈希函数: 将任何长度的消息映射到固定长度的哈希值的函数使用哈希值作为认证符号

②消息加密: 将整个消息的加密密文用作认证符号

7. 可以通过什么方式应用哈希函数(即哈希函数)? (P239)密码哈希函数需要什么安全要求? (P245)常见的哈希函数是什么? (P251)基本参数(输入,输出长度,安全性等)?什么是生日袭击?

(1)消息身份验证,数字签名,其他应用程序(生成单向密码文件,入侵检测和病毒检测,构造随机函数(PRF)或用作伪随机数(PRNG)).

(2)①输入长度可变: 功能H可以应用于任何大小的数据块

②输出长度是固定的: H产生定长输出

③效率: 对于任何给定的x,计算H(x)都比较容易,可以通过硬件和软件来实现

④抗原图像攻击(单向): 对于任何给定的哈希码h,要找到满足H(y)的y在计算上是不可行的

⑤防二次图像攻击(抵抗弱碰撞): 对于任何给定的块x,找到满足y的y! = x和H(x)= H(y)在计算上不可行

⑥防冲突攻击(anti-collision): 找到任何满足H(x)= H(y)的对(x,y)在计算上是不可行的

⑦伪随机性: H的输出符合伪随机性测试标准

前三个是哈希函数的实际应用要求

遇到前五个称为弱哈希函数

(4)常见的哈希函数: SHA-512,SHA-3

(5)

(6)生日袭击:

利用“两组相交”问题的原理来生成哈希函数冲突,达到其目标的攻击称为生日攻击,也称为平方根攻击.

这取决于哈希值的长度. 只要哈希码很短(如果不超过64位),或者哈希码很长但可以分解为独立的子码,就会发生生日攻击.

8. 有两种方法来实现消息验证代码(密码验证或MAC)?常见的算法是什么?

(1)基于哈希函数的MAC,基于分组密码的MAC

(2)基于哈希函数的MAC: HMAC算法

基于分组密码的MAC: DAA(数据认证算法)和CMAC(基于密码的消息认证代码)

9. 什么是数字签名?数字签名的作用是什么?常见的数字签名算法是什么?如何理解RSA私钥加密以实现数字签名?

(1)数字签名是一种以电子形式或以其附件或逻辑连接的形式存在于数据信息中的数据,可用于识别数据签名者的身份. 信息

(2)数字签名具有以下特征:

①必须能够验证签名人,签名日期和时间;

②它必须能够验证签名消息的内容;

③签名应能由第三方仲裁以解决争议

因此,数字签名具有身份验证功能

(3)DSA算法

ECDSA算法(椭圆曲线数字签名算法)

RSA-PSS数字签名算法

(4)发送方使用私钥加密后,接收方使用公钥解密信息,并且必须使用发送方的公钥来加密发送方的私钥,并且身份可以确认获得数字签名.

10. 对称密钥的分配方法有哪些(如何实现)?

(1)A选择一个密钥并将其以物理方式传递给B

(2)第三方选择密钥并将其物理传递给A和B

(3)如果A和B之前或最近使用过密钥,则一方可以用旧密钥加密新密钥并将其发送给另一方

(4)如果A和B与第三方C有加密连接,则C可以通过加密连接将密钥发送给A和B

实现方法:

(1)A向KDC(密钥分发中心)发送一个数据包,请求一个会话密钥来保护与B的逻辑连接,其中包括A和B的身份以及传输的唯一标识N1,称为临时交互数字

(2)KDC返回的信息已用Ka加密,因此只有A可以读取该信息,而A知道该信息是KDC发送的. 该信息包括一次性呼叫密钥Ks和临时交互号码. A可以知道信息是否已更改. 还包括一次性会话密钥Ks和A的徽标Ida. 后两个消息用密钥Kb加密并发送到B以建立连接并验证A的身份.

(3)A保存会话密钥Ks并将E(Kb,[Ks || Ida])发送给B.

(4)B使用新的会话密钥Ks加密临时交互号N2,并将结果发送给A

(5)类似地,A用Ks加密f(N2)并将其发送给B,其中f是执行N2转换的函数

注意: 实际的密钥分配方案仅包括(1)至(3),(3)至(5)是为了执行身份验证功能

11. 什么是公钥证书?如何产生? CA的作用是什么? PKI的关键要素是什么?

(1)公钥证书,通常简称为证书,是一种数字签名的声明,将公钥的值绑定到持有相应私钥的个人,设备或服务的身份. 通信双方都使用证书来交换密钥. 证书包含公钥和公钥所有者的身份. 整个数据块由受信任的第三方签名.

(2)用户将其公共密钥提供给管理员以获取证书,然后用户可以发布该证书. 任何需要知道用户公钥的人都可以获取证书.

(3)CA(签证代理机构): 是证书和证书吊销列表的颁发者

CA可以创建和颁发证书. 只有CA可以修改证书. 证书已使用CA私钥进行加密以进行签名,有时CA会撤消该证书.

(4)PKI是“公钥基础结构”的缩写,翻译为公钥基础结构; PKI是一种遵循该标准的技术,它使用公钥加密技术为电子商务和规范的开发提供了一组安全的基本平台.

①结束实体: 这是必要元素. 它可以是最终用户,设备(服务器,路由器等)或可以在公钥数字证书范围内进行身份验证的其他实体. 最终实体支持PKI相关设备.

②签证机构(CA): 是证书和证书撤销列表(CRL)的颁发者,通常运行一个或多个注册机构(RA),并且还承担一些管理任务.

③注册机构(RA): 这是一个可选要素,可以承担签证机构的某些管理任务

④证书吊销列表(CRL)发布点: 这是一个可选元素,CA使用它来发布证书吊销列表

⑤证书访问库: 它是必不可少的元素,它提供了一种访问数字证书和证书吊销列表的方法,最终用户可以检索这些信息

12. 身份认证的目的是什么?如何实现身份认证?如何抵制认证重播? (P342)

(1)在大多数计算机安全环境中,用户身份验证是最基本,最重要的防御措施. 用户身份验证是访问控制和用户责任的基础. (识别是指用户向系统提供声明的身份,而用户认证是使声明有效的一种方式. )

(2)评估阶段: 向安全系统提供识别标记;

验证阶段: 提供或生成可以验证实体与徽标之间的对应关系的验证信息. 包括:

①您知道什么: 密码,个人识别码或先前准备好的问题的答案

②您拥有的: 加密密钥,电子密钥卡,智能卡和物理密钥-令牌

③静态生物学特征: 指纹,视网膜,面部

④动态生物学特征: 声音模式,笔迹特征,打字节奏

(3)(不常用)在每个用于身份验证和交互的消息上附加一个序列号. 仅当新邮件的序列号符合正确顺序时,才会接收到新邮件.

(常用)

①时间戳: 只有包含时间戳的A才会收到消息.

②挑战/答案: A想要接收B的消息,首先向B发送一个临时交互号,并要求从B接收的后续消息中包含正确的临时交互号.

13. 从浏览器,Web服务器和传输渠道的角度来看,Web安全威胁是什么? (P395)

14. 在传输层上建立哪些安全协议?

SSL(安全套接字层): 位于TCP,IP协议和各种应用程序层协议之间,它为数据通信提供安全支持. 包括SSL记录协议,SSL握手协议,SSL修改密码规范协议,SSL警报协议.

TLS(安全传输层协议): 在两个通信应用程序之间提供机密性和数据完整性. 分为TSL记录协议和TLS握手协议.

HTTPS

SSH(安全外壳协议): 确保网络通信的安全性. 包括传输层协议,用户认证协议,连接协议

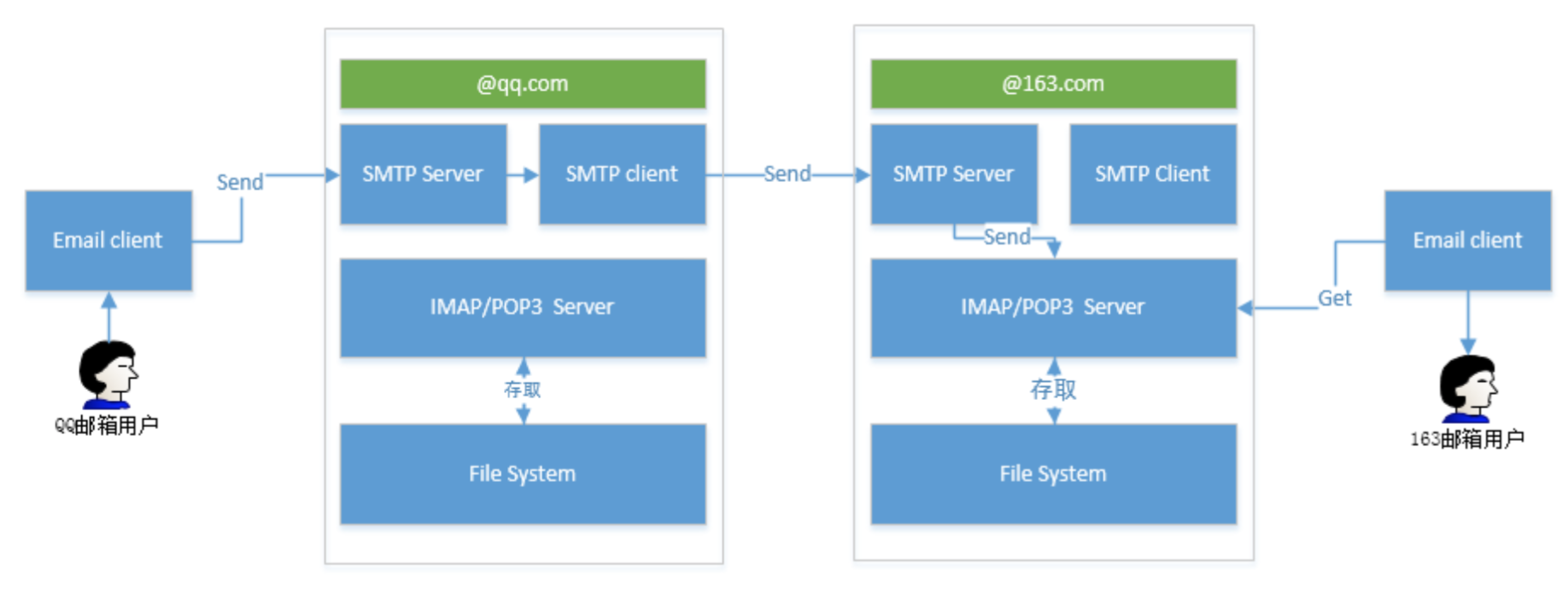

15. 电子邮件的主要威胁是什么? PGP如何实施?根据PGP,设计了一种消息保密交换方案,该方案要求保密邮件 实现,完整性和不可否认性.

主要威胁:

①电子邮件易于被拦截,或篡改;

②通过电子邮件传播病毒和木马程序;

③垃圾邮件,欺诈邮件邮件 实现,邮件;

(④技术风险因素: 基本网络和重要信息系统的安全防护能力不强;泄漏的隐患严重;

⑤人为的恶意攻击;

⑥信息安全管理薄弱. )

PGP实现: PGP的实际操作包括4种服务类型: 身份验证,机密性,压缩和邮件兼容性

身份验证: 通过数字签名(SHA-1和RSA结合使用),过程如下:

①发件人生成消息;

②使用SHA-1算法为邮件生成一个160位的哈希码;

③使用发件人的私钥根据RSA算法对哈希码进行加密,并将结果预先添加到邮件中

④接收方使用发送的公钥根据RSA算法对消息进行解密以恢复哈希码

⑤接收者使用相同的哈希函数为消息生成新的哈希码,并将哈希码与解密后的哈希码进行比较. 如果两者匹配,则消息是真实的.

机密性: 通过加密传输的消息或本地存储的文件. 过程如下:

①发件人生成一条消息,并使用一个仅用于加密消息的会话密钥,该会话密钥是一个128位随机自然数

②CAST-128(或IDEA或3DES)算法用于使用会话密钥对消息进行加密

③使用RSA算法使用接收者的公共密钥对会话密钥进行加密,然后将其提前发送给另一方

④接收者使用RSA算法来解密并使用自己的密钥恢复会话密钥

⑤使用会话密钥解密消息

压缩: 默认情况下,PGP在对消息进行签名和加密以进行存储和传输之前先对其进行压缩

邮件兼容性: 为电子邮件应用程序提供透明性

设计方案:

发件人发送Eks(M || ERa(H(M)))|| EUb(Eks),发件人使用私钥对消息的身份验证代码签名,以实现消息的完整性和身份验证. 结果将会话密钥Eks与M一起加密,并使用收件人的公钥对Eks进行加密. 实现消息和密钥的机密性.

收件人私钥秘密DRb(EUb(Eks))获得ks,然后使用ks,Dks(Eks(M || ERa(H(M))))解密,获得M ||. ERa(H(M)),然后计算H(M),然后将解密后的H(M)与DUa(ERa(H(M))进行比较,以验证邮件的完整性.

本文来自电脑杂谈,转载请注明本文网址:

http://www.pc-fly.com/a/jisuanjixue/article-177899-1.html

-

-

胡东洋

胡东洋#杨洋2015金投赏##杨洋icon#杨洋

-

资阳雁江区人民政府网 四川各地灯会亮灯 绚烂华灯照亮中国年

资阳雁江区人民政府网 四川各地灯会亮灯 绚烂华灯照亮中国年 basic程序设计_程序设计语言basic_visual basic 程序设计教程

basic程序设计_程序设计语言basic_visual basic 程序设计教程 json格式转换工具 JSON JavaScript中,解析JSON字符串

json格式转换工具 JSON JavaScript中,解析JSON字符串 易于使用的语言绘图板组件,可实现自动绘制圆形进度条源代码

易于使用的语言绘图板组件,可实现自动绘制圆形进度条源代码

这家公司演变成三鹿