Bash 漏洞是哪个级别的漏洞,有哪些危害,具体怎么修复?

电脑杂谈 发布时间:2020-01-14 09:02:33 来源:网络整理

2014 年 9 月 24 日,Bash 惊爆严重安全漏洞,编号为 CVE-2014-6271,该漏洞将造成远程攻击者在受制约的平台上执行任意代码。GNU Bash 是一个为 GNU 计划编写的 Unix Shell,广泛使用在 Linux 系统内,最初的功能仅是一个简单的基于终端的命令解释器。这意味中国大约 150 万的主机将得到影响,此外 Linux/Unix 世界内的安卓和小米都难幸免。

破壳漏洞(ShellShock)的严重性被定义为 10 级(最高),今年 4 月爆发的 OpenSSL「出血」漏洞才 5 级!

漏洞描述:

GNU Bash 4.3 及之前版本在检测这些构造的环境变量时存在安全漏洞,向环境变量值内的变量定义后添加多余的字符串会触发此漏洞,攻击者可运用此漏洞改变或避开环境限制,以执行 Shell 命令。某些服务跟应用允许未经身份验证的远程攻击者提供环境变量以运用此漏洞。此漏洞源于在调用 Bash Shell 之前可以用构造的值建立环境变量。这些函数可以包括代码,在 Shell 被调用后会被立刻执行。

影响情况:

这个破壳漏洞确实是一个危害极大的漏洞,胜于今年 4 月 8 号爆发的「出血」,但破壳漏洞的探测方法很复杂linux bash 漏洞 修复,不同的模块测试方法有所区别,很难评估一个影响面,但是可以显然的是 Bash<=4.3 版本都受影响,而 Bash 在大约百亿级别数目的设施上使用linux bash 漏洞 修复,因为 Bash 是最流行的 Linux Shell。

来自知道创宇的 ZoomEye 团队借助几种方式的组合评估,得到了些影响结论。

第一组数据

经过 ZoomEye 的特殊探测,发现中国某工厂的互联网系统在全国范围内有 13254 台设施遭到破壳漏洞妨碍,可被直接远程攻击(root权限):

补充:由于此次的顺利探测,之后既看到了好些其他重要主机设备的这个漏洞。

第二组数据

经过 ZoomEye 的 Fuzzing 探测,全球大约存在 142000 主机受制约,需要注意的是鉴于 Fuzzing 规则不完备,得到的数量必定会不完备,但这个数字大约可以看见可被直接远程攻击借助的面巨大。

第三组数据

我们发现 masscan 的官网公布了消息:

blog.erratasec.com/2014/09/bash-shellshock-bug-is-wormable.html

他们世界探测的论断是:至少 150 万受制约,而这验证规则很简单,仅对主机的 80 端口进行直接请求,这个推断我们也在验证。

可以从这几组数据发现,探测方法各不相同,如果再次扩展可以大幅描绘出越来越清晰的影响面(可直接远程攻击),知道创宇会继续。

破壳漏洞几个有趣点:危害等级是 10(不能再高了),出血那么厉害才 5;破壳破的是 Bash,这个在 Linux/Unix 世界存活超过了 20 来年;破壳蠕虫已经传播传染;虽然这是 Linux/Unix 世界的问题,别忘了安卓、苹果都是(需要深入验证),当然 Windows 这次没事;破壳漏洞的借助比出血麻烦,怪不得带来的冲击力低了这些,很多媒体都没关注也能理解,但破壳的底气绝对很大。

此漏洞可能会影响至的地方。

注:以下几点参考自:

raw.githubusercontent.com/citypw/DNFWAH/master/4/d4_0x07_DNFWAH_shellshock_bash_story_cve-2014-6271.txt

且结论经过我们验证有效。

在 SSHD 配置中使用了 ForceCommand 用以限制远程用户执行命令,这个漏洞可以避开限制去执行任何命令。一些 Git 和 Subversion 部署环境的限制 Shell 也会出现类似状况,OpenSSH 通常用法没有问题。Apache 服务器使用 mod_cgi 或者 mod_cgid,如果 CGI 脚本在 BASH 或者运行在子 Shell 里就会受妨碍。子 Shell 中使用 C 的 system/popen,Python 中使用 os.system/os.popen,PHP 中使用 system/exec(CGI 模式) 和 Perl 中使用 open/system 的状况就会受此漏洞妨碍。PHP 脚本执行在 mod_php 不会受影响。DHCP 客户端调用 Shell 脚本接收远程恶意服务器的环境变量参数值的状况会被此漏洞利用。守护进程跟 SUID 程序在环境变量设置的环境下执行 Shell 脚本也或许得到影响。任何其它程序执行 Shell 脚本时用 Bash 作为解释器都可能受妨碍。Shell 脚本不导出的状况下不会受制约。

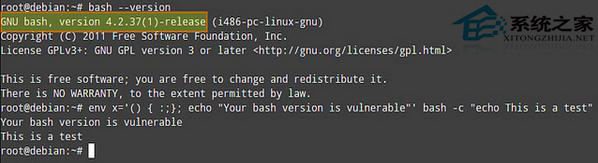

漏洞验证,可以使用如下命令来检测平台是否存在此漏洞:

CVE-2014-6271 测试方式:

env x='() { :;}; echo vulnerable' bash -c "echo this is a test"

注:玩黑客的朋友,自己基于这段改改,一个强大的exp很容易出来的:)

注:CVE-2014-6271 的漏洞源码级分析请参考:

blog.knownsec.com/2014/09/bash_3-0-4-3-command-exec-analysis/

修补后,又被绕过,CVE-2014-7169 最新测试方法:

$ env -i X='() { (a)=>\' bash -c 'echo date'; cat echo

如执行结果如下则一直存在漏洞:

bash: X: line 1: syntax error near unexpected token `='

bash: X: line 1: `'

bash: error importing function definition for `X'

Wed Sep 24 14:12:49 PDT 2014

暂时(2014/9/26)还没更可靠的通用修复方案,关注 Bash 的下一次升级,这几天记得更新 Bash 为最新版就好。

By 知道创宇安全研究团队 & ZoomEye 团队!

编辑于 2014-09-26

本文来自电脑杂谈,转载请注明本文网址:

http://www.pc-fly.com/a/jisuanjixue/article-136819-1.html

-

-

陈恕可

陈恕可第一

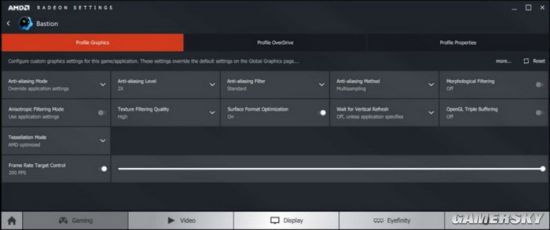

如何设置AMD显卡催化剂? AMD显卡催化剂设置方法

如何设置AMD显卡催化剂? AMD显卡催化剂设置方法 凌云智能输入法V6.5.0安卓版下载

凌云智能输入法V6.5.0安卓版下载 win10系统两侧的黑屏玩游戏的解决方案

win10系统两侧的黑屏玩游戏的解决方案

016元