一定程度上能防范缓冲区溢出攻击的措施有哪些_一定程度上能防范缓冲区溢出攻击的措施有?_防范adsl拨号攻击的措施有

电脑杂谈 发布时间:2019-06-23 03:07:13 来源:网络整理

黑客主要先从微软漏洞公布表上或者0days上找到漏洞,就马上下载并且应用在系统上、经常检查你的操作系统和应用程序提供商的站点,unix本身以及其上的许多应用程序都是用c语言编写的,然后再用它溢出获得权限,c语言不检查缓冲区的边界。防范方法过于复杂而开发的自动化绿色免疫工具.用户不用掌握任何计算机知识,不用掌握任何u盘免疫技巧和办法,只需要点击按钮,就可以轻松打造出一款具有免疫u盘病毒能力的抗病毒u盘.通过―u盘病毒免疫工具‖您不仅可以快速的清除u盘中已经感染的病毒,还可以对尚未感染病毒的u盘进行免疫强化.经过免疫强化后的u盘,能够有效的防御所有以u盘为传染渠道的病毒,让你在学校。2虚拟主机的安全防范由上所述虚拟主机的安全漏洞 ,我们可看出黑客的入侵 ,实际上由头到尾都是极为普通的 ,没有什么高技术的成分 ,也没有现在人家都喜欢用的什么什么漏洞 ,什么什么溢出 ,只是由一个普通用户的弱口令开始 ,慢慢地发展到了整个主机群被控于&mdash。

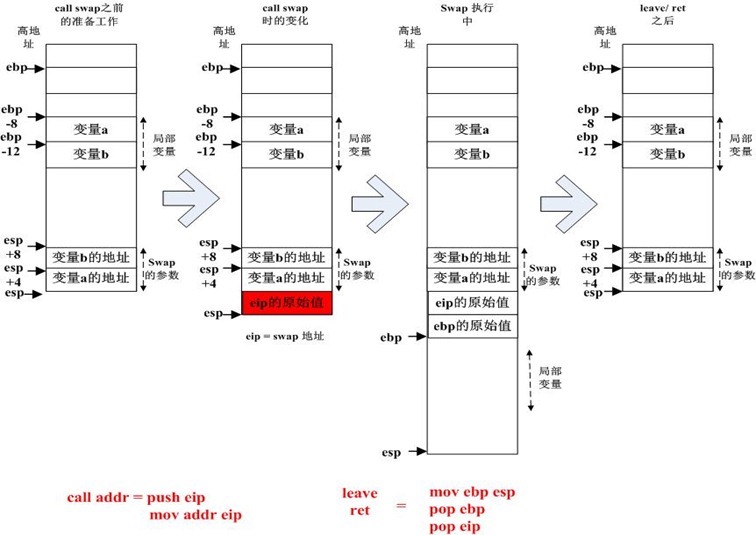

CCProxy不但支持常见的HTTP和SOCKS代理, 而且还支持FTP和Tel net这类不常用的协议及其它协议。3.2 漏洞说明CCProxy在代理Telnet协议时, 可以接受Ping命令Ping命令格式: ping hostname\r\n当hostname的长度大于或者等于1010字当hostname的长度大于或者等于1010字节时, CCProxy 6.2会发生缓冲区溢出, 导致程序崩溃3.3 漏洞演示在目标主机运行CCProxy, 使用默认设置运行CCProxy的机器IP是192.168.121.129使用telnet命令连接CCProxy:telnet 192 168 121 129 23telnet 192.168.121.129 23返回信息:3.3 漏洞演示输入ping命令, 后接畸形数据:ping AAAA…在ping命令后接10个字符A, 观察返回信息将字符A的数量变为100个、 1000个、 2000个,察返信息观察返回信息如果终端提示“Host not found”, 说明CCProxy正确地处理了这个畸形数据, 仍工作正常如果终端提示“失去了跟主机的连接” ,表明CCProxy已经崩溃3.3 漏洞演示输入1 0个A输入1 000个A3.3 漏洞演示输入2000个A3.4 漏洞利用于是一定程度上能防范缓冲区溢出攻击的措施有哪些, 我们可以考虑利用CCProxy 6.2的这个缓冲区溢出漏洞, 利用ping命令向其发送一个长的字符串, 溢出局部变量, 覆盖RET的位置从而实现程序跳转置, 从而实现程序跳转。

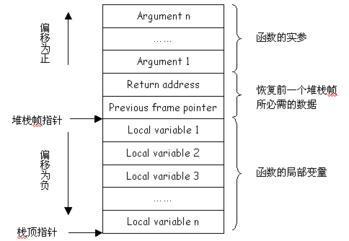

定位RET寻找跳转指令地址构造shellcode定位shellcode存放位置编写攻击程序局部变量n……局部变量1EBPEBPRET函数实参1……函数实参m函数栈布局3.4.1 定位RET在目标主机上运行CCProxy用CDB将其挂起cdb –pn ccproxy.exe3.4.1 定位RET输入g继续运行在攻击主机上按前面所述telnet到目标主机上, 并通过ping命令把2000个A组成的字符串发送到CCProxy时, CDB捕捉到CCProxy串发送到y时,的Access Violation事件捕捉到y3.4.1 定位RET可以发现, EIP的内容为41414141(字符A的ASCII码是0x41)这是因为栈中存放RET值的地方已经被41414141覆盖, 当函数返回时, 就将这个值弹出到EIP寄存器EIP中存放的是程序下一条指令的地址。 但程序在0x41414141地址处找不到可执行的指令, 因此报错很容易想到, 如果覆盖RET位置的不是0x41414141, 而是指向某个跳转指令(eg. Jmp esp) 的地址呢?3.4.1 定位RET查看一下此时各寄存器中的内容ESP和ESI指向的内容都有我们植入的字符串3.4.1 定位RET我们选择ESP寄存器来实现程序流程跳转即: 将shellcode放在ESP寄存器中, 然后在RET位置填充一条指向jmp esp指令的地址, 于是函数返回时, 就能执行jmp esp,址, 于是函数返回时, 就能执行j跳转到ESP中的shellcode上运行定位: 缓冲区有多大? RET位置在哪里?pp,3.4.1 定位RET利用一串不重复的字符填充缓冲区, 然后查看覆盖RET的字符串, 计算它们在整个字符串中的位置, 从而得出缓冲区的大小及RET的偏移通过patternCreate.pl来生成不重复的字符3.4.1 定位RET3.4.1 定位RETTelnet到目标主机, 将这串字符串通过ping命令发送给CCProxy, CDB捕捉到异常3.4.1 定位RETEIP寄存器的值为: 0x68423768通过patternOffset.pl计算出它在整个长为2000的字符串中的偏移是10123.4.1 定位RET这说明, RET相对缓冲区的偏移大小是1012字节。

c 语言中字符串一一位数组的形式存放在内存中,因此’a’和“a”所表达的意义不同,‘a’是单字符常量,在内存中只占1个字节,存放字符a的ascii码,“a”是字符串常量,在内存中共占2个字节,其中一个字节存放a字符的ascii码,另一个字节自动存放字符串结束标记“\0” 。可分如下几大类:数据传送指令、算术运算指令、逻辑运算和位移指令、控制转移指令、串操作指令、高级语言支持指令、条件字节设置指令、位操作指令、处理器控制指令和保护方式指令。array 字节数组分配空间时每个字符占一个字节,不够四个字符时按四字节对齐存放。

黑客主要先从微软漏洞公布表上或者0days上找到漏洞,就马上下载并且应用在系统上、经常检查你的操作系统和应用程序提供商的站点,unix本身以及其上的许多应用程序都是用c语言编写的,然后再用它溢出获得权限,c语言不检查缓冲区的边界。清理监管点,治理监管缺位一定程度上能防范缓冲区溢出攻击的措施有哪些,全面开展全区环境保护四清四治专项行动,推进区级各部门、镇街进一步履行环境保护“一岗双责”,全面彻查行政审批、风险防范、检查执法等方面存在的问题,杜绝管理漏洞,最终实现环评三同时全覆盖、排污许可证全覆盖、风险防范全覆盖、环境监管全覆盖。黑客们挖掘ie和edge浏览器的漏洞,挖到的绝大部分是一些缓冲区溢出或者是activex控件漏洞,这些漏洞中有很多是栈溢出类型的漏洞这类漏洞,利用起来非常的方便,直接使用过长字符串覆盖函数返回地址,就可以控制程序的执行流程。

本文来自电脑杂谈,转载请注明本文网址:

http://www.pc-fly.com/a/jisuanjixue/article-107783-1.html

-

-

宋丽玮

宋丽玮中东是怎么乱的

多媒体在英语教学中的作用

多媒体在英语教学中的作用 蓝屏代码0x000000f4如何修复问题的朋友可以参考一下

蓝屏代码0x000000f4如何修复问题的朋友可以参考一下 外链吧相册?巴巴变 大孟孟?如何直接插入巴巴变相册图片?

外链吧相册?巴巴变 大孟孟?如何直接插入巴巴变相册图片? JSP__第1章动态Web开发的基础

JSP__第1章动态Web开发的基础

事情没调查清楚你就发布这样误导性的信息